Clé De Protection Des Données Concepts De Protection Pour Protéger Les Informations Du Système Informatique Protection De La Base De Données Code De Clé Binaire | Photo Premium

TOPINCN Verrouillage pour ordinateur portable Antivol Galvanisé Protection de l'environnement Câble de sécurité informatique avec base de verrouillage pour OS X/Lenovo/Asus, Sécurité - Walmart.ca

Noir-Juste de protection de base NS, coque anti rayures, compatible Nintendo Switch, OLED S6, accessoires d - Cdiscount Informatique

Cybersécurité, Ensemble De Métaphores De Protection Des Données. Base De Données, Cybersécurité, Contrôle, Protection Des Services Informatiques Et Des Informations électroniques. Bannière D'illustrations De Métaphore De Concept Isolé De Vecteur | Vecteur

Concept De Protection De Base De Données Isométrique. Rack De Salle De Serveurs, Sécurité De Base De Données, Unité De Serveur De Bouclier, Technologie Numérique Informatique. Industrie Des équipements Internet. Serveur De

KOZEEY Base de Support D'ordinateur Portable Pliante Robuste Protection Antidérapante Dissipation Thermique 2 Pièces Accessoires Informatiques Ergonomiques P, Argent : Amazon.fr: Informatique

Base de verrouillage antivol pour ordinateur, plaque de fente de protection, câble de sécurité, bloqueur, lapmédication, 1PC - AliExpress

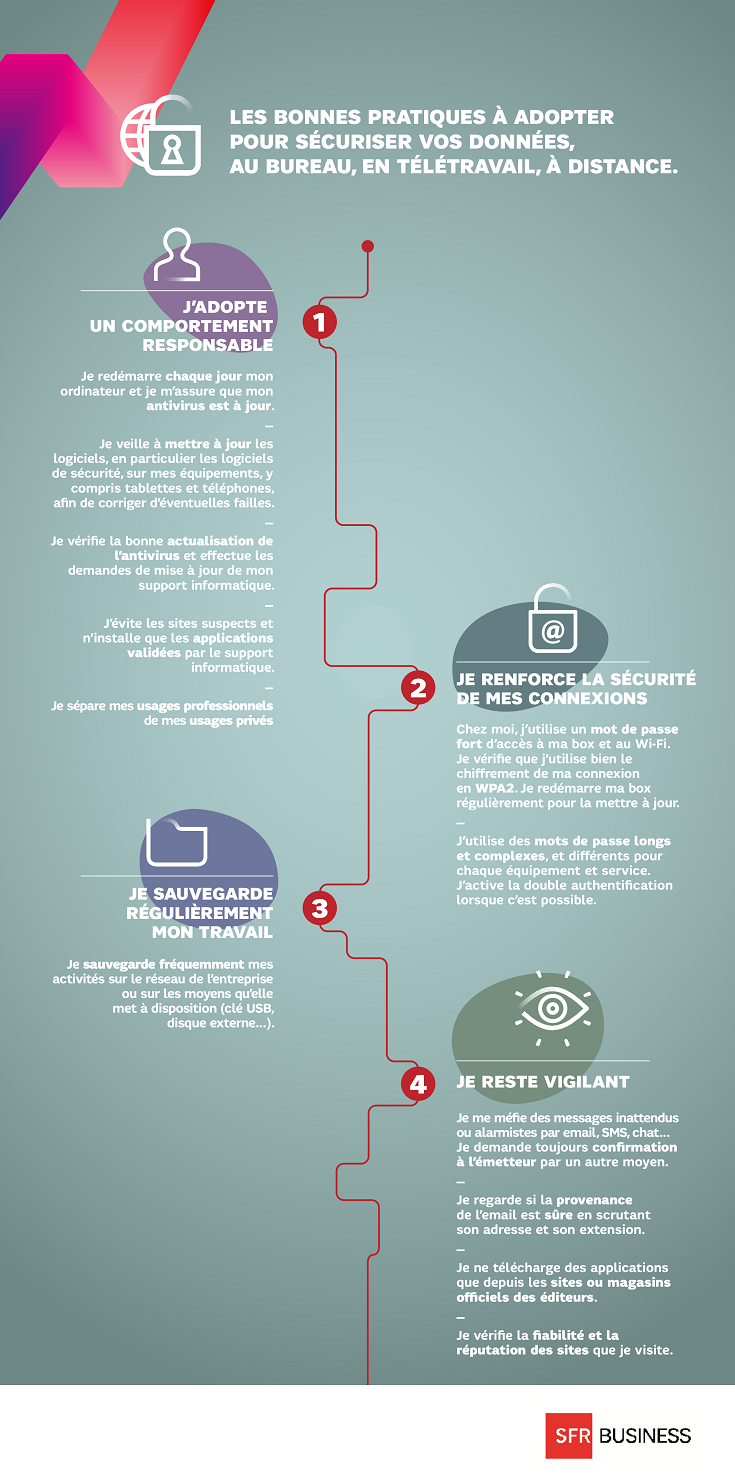

Structure informatique de la Confédération : Comment atteindre des exigences minimales de sécurité - Nouveautés dans la protection informatique de base 5.0

Notion De Protection Des Données Personnelles. Stockage D'informations Commerciales. Protection Des Entrepôts De Données Numériques. Logiciel De Base De Données. Logiciel De Sécurité Informatique. Cadenas Et Dossier Sur Fond Bleu. Image 3D.